전자 갤럭시S3 등 스마트폰과 PC를 연결해 사진, 동영상, 연락처 등의 파일을 동기화하는 소프트웨어인 '삼성KIES'에서 보안취약점이 발견됐다. 현재는 패치가 이뤄진 상황이지만 삼성전자 스마트폰이 글로벌 시장에서 인기를 끌면서 KIES 등 관련 소프트웨어의 취약점을 노린 해킹 시도가 우려되는 상황이다.

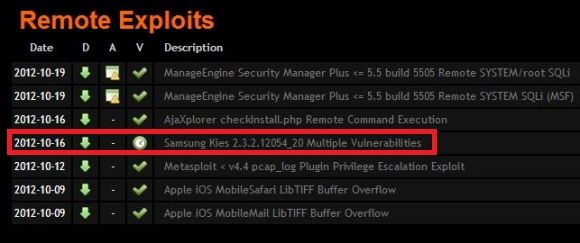

전 세계에서 발견된 신규 보안취약점 공유하는 사이트인 '익스플로잇-db(exploit-db.com)'는 지난 16일 삼성KIES 2.3.2.12054_20 버전에서 여러 개의 보안 취약점이 발견됐다고 밝혔다. 현재 우리나라에서 사용되고 있는 2.5.0.12094_28 버전에서는 이 같은 보안취약점이 해결된 것으로 확인됐다.

이 취약점들을 처음 발견한 하이테크 브릿지 시큐리티 리서치 랩은 삼성KIES가 '널 포인터 디레퍼런스(Null pointer dereference, CWE-476)', '비인가된 접속제어(CWE-284)' 등에 취약하다고 분석했다.

새로 발견된 보안 취약점들은 시스템을 악성코드에 감염시켜 원격에서 PC를 제어할 수 있도록 한다. 또한 임의로 파일을 실행하고, 임의 디렉토리를 수정하며 시스템 레지스트리를 바꿔 사용자의 권한을 가지는 것으로 나타났다. 삼성KIES는 삼성 갤럭시 시리즈와 웨이브 스마트폰에서 사용된다.

| | ▲ 삼성KIES 보안취약점이 공개됐다. <자료=exploit-db.com> |

|

널 포인터 디레퍼런스는 삼성KIES에 사용되는 액티브X 컨트롤 내에서 발견된 것으로 공격자들이 원격공격을 수행할 수 있게 하는 것으로 알려졌다. 라온시큐어 보안기술연구팀 박찬암 팀장은 "다른 소프트웨어에서도 널 포인터 디레퍼런스를 활용한 사례는 수천 건이 넘는다"며 "공격자가 원하는 악성사이트로 접속을 유도할 수도 있다"고 밝혔다.

박 팀장은 "비인가된 접속제어도 마찬가지로 공격자들이 원하는 사이트로 접속을 유도할 수 있다"고 설명했다. 이밖에도 파일, 디렉토리, 시스템 레지스트리를 임의로 수정할 수 있는 방법들이 공개됐다.

이에 대해 한국인터넷진흥원(KISA) 침해사고대응센터 코드분석팀 관계자는 "전반적으로 널 포인터 디레퍼런스는 메모리 참조 오류의 일종으로 프로그램이 돌아가려면 정상 메모리를 참조해야 하는데 비정상 메모리에 접근하도록 유도해 악성코드를 실행하거나 KIES 자체를 다운시킬 수 있다" 밝혔다.

앞서 지난 6, 8월에도 삼성KIES의 보안취약점이 발견된 바 있다. 6월에 발견된 취약점은 액티브X에서 임의코드를 실행할 수 있는 취약점으로 2.3.2.12054_19 이전 버전에서 발견됐으나 패치됐다. 보안전문가인 앙드레 모울루는 자신의 블로그에 구글플레이스토어로부터 합법적인 앱처럼 보이는 '앵그리버드 치트' 등을 다운로드 받아 실행하면 삼성 KIES 애플리케이션 내부에서 'install_packages'를 마음대로 수정할 수 있다고 밝혔다.

이에 대해 보안업계는 삼성KIES에서 발견된 취약점이 아직까지는 직접적인 해킹 사고로 연결된 적은 없었지만 잠재적인 위험성에 대해서는 지속적으로 대비할 필요가 있다고 지적했다.